SIE SIND MEHR ANGREIFBAR, ALS SIE DENKEN

Jeden Tag gehen neue digitale Assets online – oft, ohne dass es jemand mitbekommt. Angreifer scannen das Internet kontinuierlich und finden Schwachstellen, lange bevor Sie es tun. Herkömmliche Tools kommen da nicht hinterher.

Die meisten Sicherheitslösungen übersehen, was sich außerhalb der Perimeter befindet. Weiterhin, der Perimeter von heute ist nicht mehr klar definiert – er erweitert sich, löst sich auf und ist oft unklar definiert. Extern exponierte Assets – wie vergessene Domains, alte Server, Testumgebungen, falsch konfigurierte Cloud-Speicher, imitierte Markenidentitäten oder geleakte Zugangsdaten – bleiben unsichtbar, bis es zu spät ist.

Doch Angreifer können diese Informationen finden und gegen Sie ausnutzen.

Externe Bedrohungen

Falsch konfigurierte Cloud

Offengelegte Datenbank

Externes Netzwerk

Durchgesickerte Anmeldedaten

Markenimitation

Vorbereitung des Angriffs

WARUM EXTERNE RISIKEN OFT UNENTDECKT BLEIBEN

- Shadow IT und vergessene Systeme sind überall

- Cloud-Umgebungen ändern sich ständig

- Es fehlt ein zentrales Inventar extern erreichbarer Systeme

- Öffentlich zugängliche Systeme sind häufig fehlkonfiguriert

- Die eigene externe Angriffsfläche wird meist nicht überwacht

- Geleakte Zugangsdaten bleiben oft unbemerkt

Wussten Sie, dass?

- 60 % aller Cybervorfälle entstehen durch Schwachstellen in externen Systemen

- Nur 40 % der Unternehmen weltweit berücksichtigen externe Assets in ihrer Sicherheitsstrategie

- Die durchschnittlichen Kosten durch Shadow-IT-Vorfälle weltweit: 3,7 Mio. € pro Jahr.

WARUM SELBST BEKANNTE RISIKEN OFT UNGELÖST BLEIBEN

Die meisten Unternehmen stehen heute vor einer entscheidenden Herausforderung — es fehlt ihnen an Mitarbeitern— und an einer Architektur, die sichere Entscheidungen ermöglicht.

Häufige Probleme sind:

- Kleine oder nicht vorhandene Sicherheitsteams

- Fehlalarme

- Fehlende Architektur, um zu definieren, was „sicher“ überhaupt ist

- Überlastetes IT-Personal, das mit Betrieb und Sicherheit jongliert

- Keine strukturierten Prozesse für Triage, Priorisierung etc.

- Verzögerte Reaktionen aufgrund von manuellen Nachforschungen

Dies führt dazu, dass Risiken, selbst wenn sie erkannt werden, oft nicht priorisiert, nicht angegangen oder von konkreten Maßnahmen abgekoppelt werden, was die Gefährdung stillschweigend erhöht.

Deshalb haben wir Graydaxe entwickelt.

EINE PLATTFORM.

VEREINHEITLICHTE INTELLIGENZ.

Internet Scanner

Externe Angriffsflächen-Management

Erweiterte Schwachstellen-Scanning

Monitoring Datenschutz- Verletzungen

Marken-Überwachung

Virtueller Berater

Verschaffen Sie sich einen Überblick in Echtzeit, mit KI-gestützter Sicht auf Ihre Risiken – und beheben Sie schnell.

Gewinnen Sie Klarheit über exponierte Systeme, Schwachstellen und Bedrohungssignale – damit nichts verborgen bleibt.

Verändern Sie Ihre Sicherheitsstrategie von reaktiv zu proaktiv – durch kontinuierliche Erkennung, intelligente Priorisierung und sofortige Einsatzbereitschaft.

Verbessern Sie die bestehende Architektur mit Bedrohungsmodellierung – mit kontinuierlichen Iterationen.

Sofort einsatzbereit. Echtzeitfähig. Konzentriert auf das Wesentliche.

ZENTRALE PLATTFORMFUNKTIONEN

Graydaxe bietet Echtzeit-Transparenz, automatische Erkennung, aktive Risikoprüfung, KI-gestützte Entscheidungsfindung und Exposure Intelligence – alles mit Fokus auf externe, dem Internet zugewandte Assets und Bedrohungen.

Modulare plattform

Anpassbare modulare Architektur - aktivieren Sie nur das, was Ihre Risikolandschaft erfordert

KI-GESTÜTZT

Unterstützt bei der Asset Erkennung, Interpretation von Ergebnissen, Hilfe bei der Architektur und mehr

Automatisierte erkennung & validierung findet

Findet exponierte Objekte in Echtzeit - keine Einrichtung oder Scan-Infrastruktur erforderlich

Internet-basierte asset

Kontinuierliche Erfassung aller exponierten Assets im gesamten Internet

Aktives Schwachstellenscannen

Bestätigt echte Risiken durch gezielte Scans - filtert Rauschen und Fehlalarme heraus

AUFKLÄRUNG

Erkennt durchgesickerte Anmeldedaten und Versuche, sich als Marke auszugeben

Dynamische risikopriorisierung

Berücksichtigt EPSS, CVSS, KEV und echte Ausnutzbarkeit

Workflow-integrationen

Ticketing-Systeme, SIEM und mehr

KI-GESTÜTZT

GrayD ist unsere zentrale KI-Engine, die auf der gesamten Plattform in verschiedenen Funktionen arbeitet.

GrayD Advisor ist ein interaktiver Assistent, der je nach Lizenzstufe in zwei Modi verfügbar ist:

- GrayD Analyst interpretiert Scanergebnisse, validiert Assets und leitet schnelle Reaktionen über natürliche Chat-Interaktion.

- GrayD Architect unterstützt strategische Sicherheitsinitiativen wie Bedrohungsmodellierung, Architekturdesign und langfristige Planung.

Über den Advisor hinaus ist GrayD auch in den Arbeitsablauf der Asset-Erkennung eingebettet und arbeitet unsichtbar im Hintergrund, um die Genauigkeit und Geschwindigkeit bei allen Erkennungsprozessen zu verbessern.

Eine KI. Mehrere Rollen. Einheitliche Schnittstelle. Erhöhte Sicherheit.

WAS GRAYDAXE EINZIGARTIG MACHT

INTERNET-SCAN-ENGINE

Nutzt eigenen Internet-Scanner GrayWheel (unterstützt IPv4 & IPv6).

KI-GESTEUERTE ERKENNUNGSLOGIK

Die in allen Modulen integrierte GrayD AI Engine verbessert die Erkennung von Assets und Bedrohungen und minimiert die Ermüdung durch Alarme und blinde Flecken.

KI-GESTEUERTE ENTSCHEIDUNGENGEN

GrayD Advisor verwandelt Rohdaten in strukturierte Entscheidungen - zur Unterstützung von Sicherheitsabläufen, Bedrohungsmodellierung und Sicherheitsarchitektur.

AKTIVE RISIKOVALIDIERUNG

Validiert reale Ausnutzbarkeit durch aktives Vulnerability Scanning.

MODULARE, INTELLIGENTE PLATTFORM

Eine Plattform für Discovery, Schwachstellenscans, Leaks & Markenüberwachung – mit Echtzeit-Entscheidungsintelligenz

PRODUKTE

KI-GESTÜTZTE CYBERSICHERHEITSPLATTFORM FÜR EXTERNES ANGRIFFSFLÄCHENMANAGEMENT, THREAT INTELLIGENCE & ARCHITEKTUR

Starten Sie mit dem Fundament: EASM-Plattform GrayScope.

Ergänzen Sie, was Sie brauchen. Erweitern Sie, wenn Sie bereit sind. Ohne Aufwand. Ohne Komplexität.

Plattform Module

Graydaxe CORE KI verstärkt durch GrayD Engine

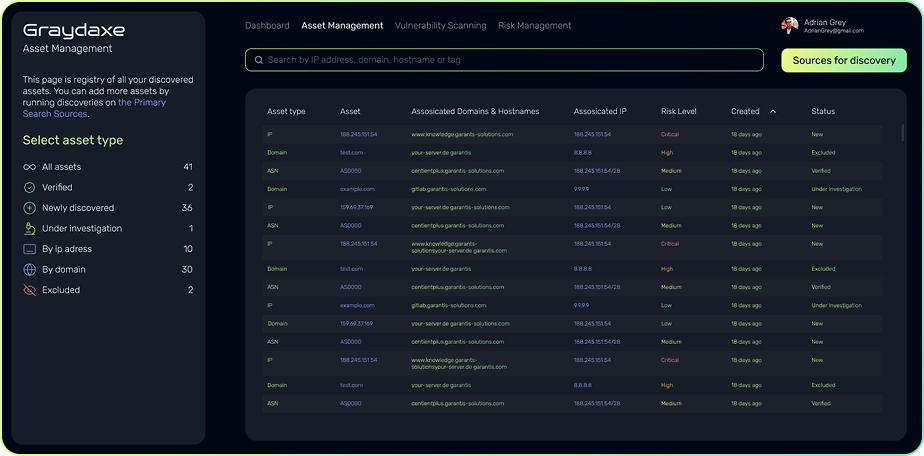

GrayScope

Externes Angriffsflächen-management

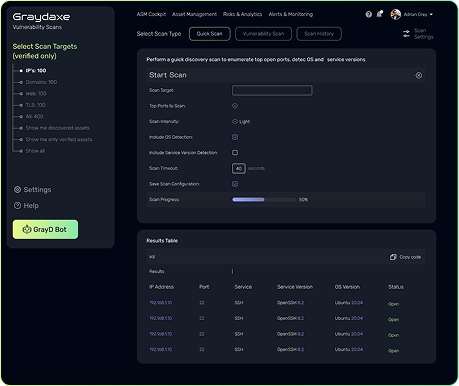

GrayEVA

Aktiver Schwachstellenscanner

GrayD Advisor

2 Modi: Analyst und Architekt

GrayLeak

Überwachung von Datenschutzverletzungen

GraySpace

Sichtbarkeit für Satelliteninfrastruktur

GrayBrand

Markenüberwachung

GrayWheel

Internet Scanner

Keine Einrichtung erforderlich

Funktioniert sofort – keine Installation, keine Integration.

Modular durch Design

Aktivieren Sie nur, was Sie brauchen. Fügen Sie Funktionen hinzu, wenn Ihr Bedarf wächst.

Flexible Bereitstellung

Nutzen Sie es als SaaS oder lassen Sie es von uns betreiben - vollständig verwaltet, teilweise verwaltet oder selbst betrieben.

No Lock-In

Rüsten Sie auf, wenn Sie bereit sind. Klein anfangen, ohne Reibungsverluste erweitern.

Modular. Flexibel. Zukunftssicher.

Starten Sie mit dem Fundament - GrayScope External Attack Surface Management.

Erweitern Sie jederzeit - mit zusätzlichen Modulen wie GrayEVA, GrayLeak und GrayBrand – nahtlos integrierbar in Ihre Umgebung.

BEREIT, IHRE SICHTERHEITSPROZESSE ZU VEREINFACHEN?

- Buchen Sie das Fundament – starten Sie mit der EASM-Plattform.

- Erweitern Sie jederzeit – mit zusätzlichen Modulen, wann immer Sie möchten.

- Sprechen Sie mit uns – wir führen Sie durch die Lösung.

Sicherheit muss nicht kompliziert sein. Lassen Sie Graydaxe die Arbeit übernehmen.

UNSERE SERVICES. INDIVIDUELL FÜR SIE ENTWICKELT

Nutzen Sie das volle Potenzial der Graydaxe-Plattform – für mehr Sicherheit, optimierte Prozesse und gezielte Compliance-Unterstützung.

Managed Service

Graydaxe EASM

- Enthält SaaS-Lizenz inklusive umfassenden Support

- Asset-Überwachung & Schwachstellenerkennung inklusive

- Keine interne Security-Abteilung erforderlich

Security Check

Einmaliger Bericht

- Einmalige Bewertung externer Risiken basierend auf Graydaxe-Daten

- Ausgerichtet auf ISO27001, NIS2 und andere Standards

Dienstleistungen

Expertenberatung

- Zero-Trust-Architektur

- Threat Modeling

- Risk Assesment

- Compliance Support

- Workforce Architecture

Ihr Mehrwert

- Graydaxe ist mehr als nur Asset Discovery. Die Plattform bildet die Grundlage für ein strukturiertes, datengestütztes Risikomanagement, das sich an realen Bedrohungsdynamiken orientiert.

- Anstelle statischer Risiko-Scores berücksichtigt Graydaxe dynamische Faktoren wie Ausnutzungswahrscheinlichkeit (z. B. EPSS) und aktuelle Bedrohungsinformationen (CTI). Aktiv ausgenutzte Schwachstellen, veraltete Systeme und Fehlkonfigurationen werden kontinuierlich erkannt, bewerted und in umsetzbare Maßnahmen überführt.

- Und weil Risiko immer auch mit Compliance verbunden ist, unterstützt Graydaxe Sie auch dabei, zentrale regulatorische und branchenspezifische Sicherheitsstandarts zu erfüllen.

Graydaxe wächst mit Ihren Compliance-Anforderungen und hilft Innen dabei, führende Sicherheitsstandards wie ISO 27001, NIS2, SOC 2 und den BSI IT-Grundschutz zu erfüllen.

Unsere Module zahlen gezielt auf zentrale Kontrollanforderungen ein — etwa im Bereich Asset-Management, Schwachstellenbewertung oder Reaktionsprozesse.

Standart/Framework

Relevante Graydaxe Module

Beitrag

ISO

27001

GrayScope,

GrayEVA,

GrayLeak

Risikobewertungen, Asset-Transparenz, Unterstütyung bei kontinuierlicher Verbesserung

NIS2

(EU-Richtlinie)

GrayScope,

GrayBrand,

GrayLeak

Schwachstellenerkennung, Bedrohungsüberwachung, Vorbereitung auf Meldepflichten

SOC 2

(Type 1/2)

GrayScope,

GrayEVA,

GrayLeak

Monitoring, Schwachstellenmanagement, Abläufe zur Incident Response

BSI IT-Grundschutz

EASM, Data Breach

Identifikation und Reaktion auf externe Systeme und Risiken

- Graydaxe lässt sich ohne Unterbrechung in Ihre vorhandene Umgebung einfügen. Dank offener APIs und nativer Integrationen kann der gesamte Security-Lifecycle — von der Erkennung bis zur Risikobehandlung — in bestehenden Tools wie Jira, Polarion oder anderen Prozessplattformen gesteuert werden.

- Anstatt bestehende Workflows zu ersetzen, verstärkt Graydaxe sie gezielt – für mehr Effizienz, durchgehende Prozesskontinuität und eine bessere Abstimmung.

Blog

Unternehmen stehen heute vor der Herausforderung, ihre externen Angriffsflächen überhaupt zu kennen. Neue Domains, Cloud-Dienste, Testsysteme oder vergessene Altsysteme werden oft ohne zentrale Kontrolle betrieben – und bleiben daher unsichtbar. Ein vollständiges Inventar der extern exponierten IT-Assets existiert in vielen Organisationen schlicht nicht.

In einer zunehmend digitalisierten Welt sind Unternehmen nicht mehr allein durch ihre internen Strukturen definiert. Neben ihren eigenen Netzwerken, Datenbanken und Systemen interagieren sie ständig mit einer Vielzahl von externen Assets. Diese Assets können von Cloud-Diensten und SaaS-Anwendungen über Partnersysteme bis hin zu öffentlich zugänglichen APIs und IoT-Geräten reichen. Doch viele Unternehmen unterschätzen die Menge und die potenziellen Risiken, die mit diesen externen Assets verbunden sind.